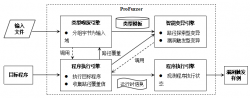

【InForSec通讯】ProFuzzer:基于运行时类型嗅探的智能模糊测试 | S&P 2019

模糊测试(Fuzzing),作为一种有效的漏洞检测技术,被广泛应用于各类软件的安全测试中。现有的基于变异的模糊测试工具,在测试用例生成策略上依然具有较大的盲目性,无法针对目标文件格式和特定漏洞类型进行有效的变异。研究表明,AFL( American Fuzzy Lop, 当前最流行的模糊测试工具)在24小时的测试过程中,超过60%的变异操作集中在不会产生任何新代码路径的无效字节上。如何提升变异策略的有效性是模糊测试领域的热点研究问题。 Continue reading